![《从实践中学习密码安全与防护》[59M]百度网盘|亲测有效|pdf下载](/uploads/s0309/10fd1b65b26b7968.jpg)

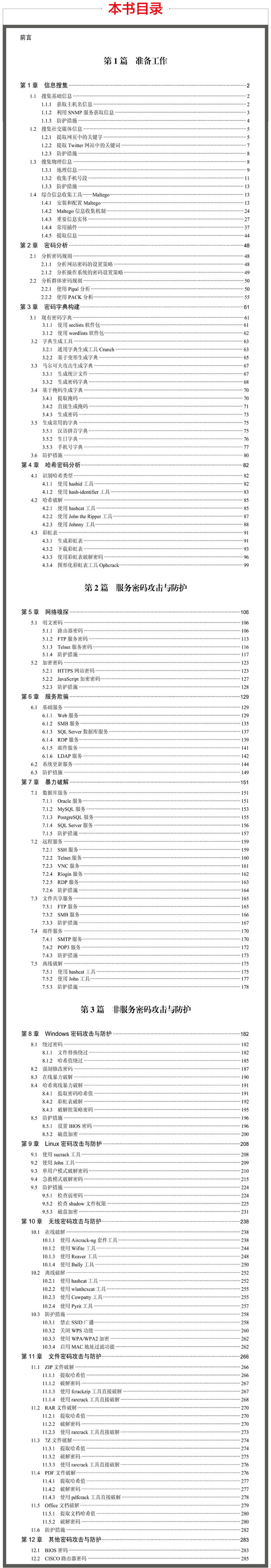

从实践中学习密码安全与防护

- 出版社:机械工业出版社自营官方旗舰店

- 出版时间:2021-07

- 热度:10731

- 上架时间:2024-06-30 09:08:33

- 价格:0.0

本站支持尊重有效期内的版权/著作权,所有的资源均来自于互联网网友分享或网盘资源,一旦发现资源涉及侵权,将立即删除。希望所有用户一同监督并反馈问题,如有侵权请联系站长或发送邮件到ebook666@outlook.com,本站将立马改正

编辑推荐

基于成熟的渗透测试环境Kali Linux 讲解;

展现密码分析、攻击和防护的完整实施流程;

分析密码xiutan、服务欺骗和密码暴力破解三大类攻击方式;

涵盖服务类和非服务类的各种常见密码应用场景;

针对重要的密码攻击提供完备的保护策略;

提供后续的内容更新服务和完善的工具获取方式;

提供QQ群、论坛和E-mail互动交流方式。

内容简介

当前,大部分IT设备和服务都采用密码口令的方式进行用户身份认证。相应地,也出现了大量针对密码口令的攻击手段和实施工具。密码攻击是黑客攻击的重要手段,安全人员必须要熟悉这些手段和工具,才能有针对性地进行安全评估,做好各类防护措施。《从实践中学习密码安全与防护》基于渗透测试的方式,详细介绍如何使用Kali Linux提供的工具模拟密码攻击,并给出防护措施。

《从实践中学习密码安全与防护》共12章,分为3篇。第1 篇“准备工作”,主要涵盖信息搜集、密码分析、密码字典构建和哈希密码分析等内容;第2篇“服务密码攻击与防护”,主要涵盖网络xiutan、服务欺骗和暴力破解等内容;第3篇“非服务密码攻击与防护”,主要涵盖Windows密码、Linux密码、无线密码、文件密码和其他密码的攻击方式与防护措施。

《从实践中学习密码安全与防护》适合渗透测试人员、网络维护人员和信息安全爱好者阅读。通过阅读本书,读者可以系统地了解和掌握密码口令的应用范围,熟悉服务密码和非服务密码的破解方式以及相应的密码防护策略,从而保障网络信息的安全。

作者简介

大学霸IT达人,信息安全技术研究团队。熟悉Kali Linux、Metasploit、Xamarin等相关技术。长期从事技术研究和推广工作。专注于网络安全、渗透测试、移动开发和游戏开发等领域。曾经参与编写了多本相关技术图书。