书籍详情

![《防范互联网上的“野蛮人”:网络钓鱼检测、DDoS防御和网络攻防实战》[34M]百度网盘|亲测有效|pdf下载](/uploads/s0309/a9784bd483302ec5.jpg)

![《防范互联网上的“野蛮人”:网络钓鱼检测、DDoS防御和网络攻防实战》[34M]百度网盘|亲测有效|pdf下载](/uploads/s0309/a9784bd483302ec5.jpg)

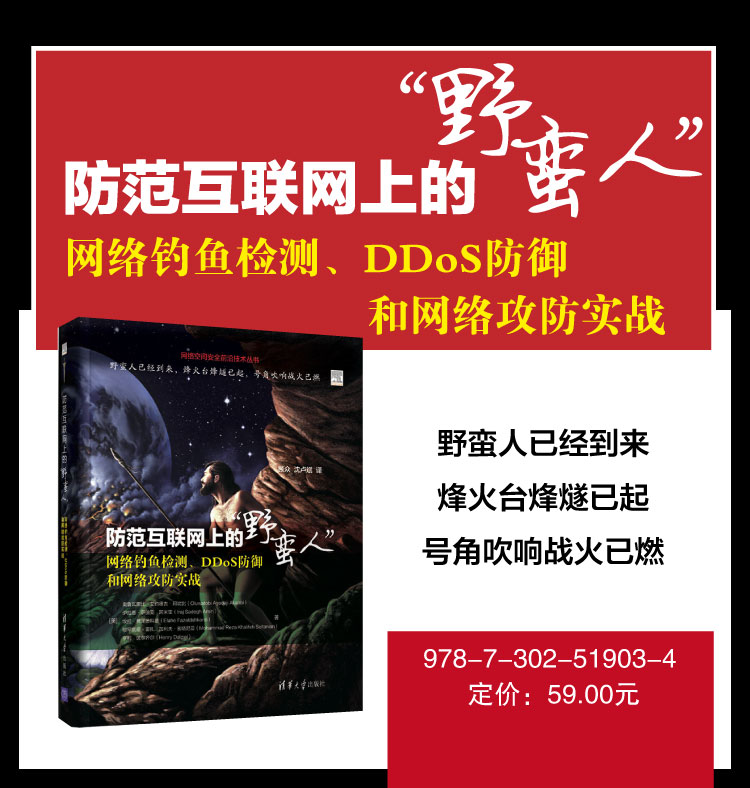

防范互联网上的“野蛮人”:网络钓鱼检测、DDoS防御和网络攻防实战

- 出版社:清华大学出版社

- 出版时间:2019-06

- 热度:10437

- 上架时间:2024-06-30 09:08:33

- 价格:0.0

书籍下载

书籍预览

免责声明

本站支持尊重有效期内的版权/著作权,所有的资源均来自于互联网网友分享或网盘资源,一旦发现资源涉及侵权,将立即删除。希望所有用户一同监督并反馈问题,如有侵权请联系站长或发送邮件到ebook666@outlook.com,本站将立马改正